بلغ عدد العملات المشفرة حول العالم حتى مارس 2020 أكثر من 5 آلاف و520 عملة وفقاً لموقع coinmarketcap، غالبيتها العظمى عملات ليس لها أي قيمة سواء في الواقع أو على الإنترنت، باستثناء بعض العملات الشهيرة مثل بيتكوين التي تخطى سعر صرفها حاجز 20 ألف دولار في نهاية عام 2017، وكانت بمنزلة ثورة في عالم العملات المشفرة، لكن السمة الرئيسية فيها جميعاً أنه يتم التنقيب عنها من خلال أجهزة الكمبيوتر، حتى تم الإعلان عن عملة Pi التي تصاعد الحديث عنها مؤخراً باعتبارها أول عملة يتم التنقيب عنها من خلال الهواتف الذكية دون الحاجة إلى طاقات حوسبية كبيرة. ومع ذلك فإن هناك عدة مخاطر وتهديدات أمنية واقتصادية تتعلق باستخدام هذه العملة.

ما هي عملة الـPi؟

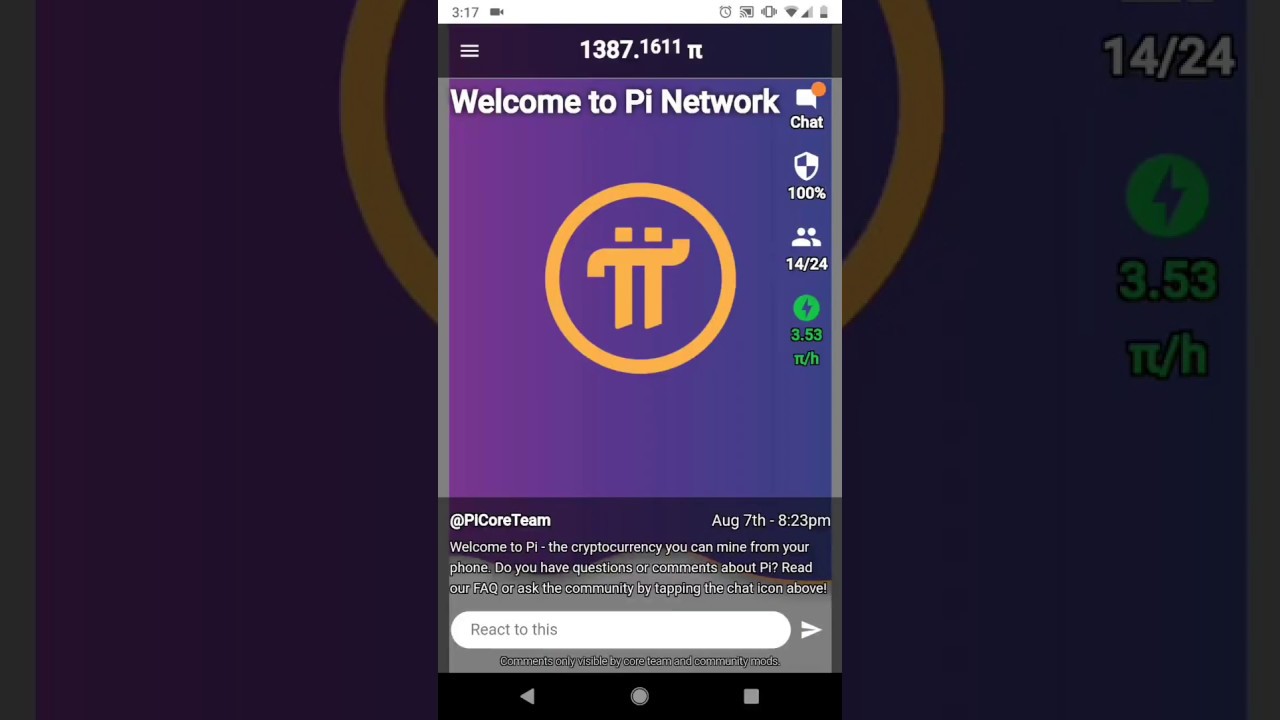

استطاع ثلاثة من خريجي جامعة ستانفورد عام 2019 تأسيس أول عملة مشفرة يمكن التنقيب عنها من خلال الهواتف الذكية، مع إمكانية استخدامها أيضاً من خلال أجهزة الكمبيوتر واللاب توب. وقد تم الترويج لهذه العملة باعتبارها عملة غير مستهلكة للطاقة، كما أن جميع المنقبين عنها يمكنهم الحصول على مكافآت على عكس عملة بيتكوين.

وتقوم عملة Pi على تقنية البلوك تشين، التي تعتبر سجلّاً موزعاً بين المستخدمين حول العالم، يستطيع أي منهم تحميله عبر الإنترنت والمشاركة في تبادل هذه العملة وفقاً لشروط منصة البلوك تشين الخاصة بها، التي تقوم على مبدأ رئيسي هو مبدأ التعدين.

ويختلف التعدين في عملة Pi عن عملة بيتكوين من حيث المبدأ؛ فبينما تعتمد بيتكوين على مبدأ Proof of work أو إثبات العمل للتأكد من صحة المعاملات، تعتمد عملة Pi على مبدأ الإجماع أو Stellar Consensus Protocol.

فمثلاً في حالة الرغبة في إنجاز معاملة بيتكوين عبر نظام البلوك تشين، يتم تقسيم المعاملات إلى عدة بلوكات blocks، كل بلوك يحمل مجموعة من المعاملات في حدود 1 ميجا من البيانات، ثم يبدأ المنقبون من خلال طاقتهم الحوسبية القيام بعملية التعدين، التي يتم فيها البحث عن "الهاش Hash" الصحيح الذي يمثل مفتاح تأكيد هذه المعاملة. ومن يصل إلى الهاش أولاً هو من يستحق المكافأة، وتكون أجزاءً من عملة بيتكوين، وباقي الأجهزة المشاركة في عملية التعدين لا تحصل على شيء.

أما في حالة عملة Pi فالمبدأ مختلف تماماً؛ حيث تكون وظيفة المنقبين هنا ليست البحث عن الهاش الصحيح اللازم لإتمام المعاملة، بل وصول جميع المنقبين إلى القيمة الحسابية الصحيحة التي يتوقف عليها صحة هذه المعاملة؛ فالعمل هنا مرتبط بالجماعية لا بالسرعة أو الفردية كما في حالة عملة بيتكوين، ومن ثم يصبح جميع المنقبين فائزين بمكافآت من عملة Pi.

مستويات المستخدمين:

يوحد أربعة مستويات للتعدين في عملة Pi:

1- المستوى الأول- المبتدئون Pioneers: وهم الذين يستخدمون العملة من خلال الهواتف الذكية، سواء في عمليات التعدين أو الشراء.

2- المستوى الثاني- السفراء Ambassadors: وهم الذين يدعون غيرهم إلى الاشتراك في العملة، ويأخذون 25% زيادة في المكافآت عن كل شخص يشترك في هذه العملة الجديدة من خلالهم.

3- المستوى الثالث- المساهمون Contributors: وهؤلاء هم المسؤولون عن تكوين المجموعات الأمنية Security groups داخل العملة، أو مجموعات الثقة، وهي مجموعات تتكون من 3 إلى 5 أشخاص، يرشحهم الشخص المساهم، ويكونون من الموثوق بهم. وتكون هذه المجموعات مسؤولة عن التأكد من صحة المعاملات التي تتم عبر النظام؛ أي أن وظيفتهم ليست التنقيب والوصول إلى المعادلة الصحيحة، بل التأكد من أن المنقبين جميعهم قد وصلوا بالفعل إلى المعادلة الصحيحة لإتمام المعاملة. والهدف من هذه المجموعات هو منع السيئين من تأكيد صحة المعاملات الموجودة بالنظام، بحيث ترتبط عملية التحقق من صحة البيانات بالموثوق بهم فقط، ومع ذلك لا معايير تحدد الشروط الواجب توافرها في هذه المجموعات الأمنية.

4- المستوى الرابع- النودز Nodes: وهم أعلى مستوى من المستخدمين لهذه العملة، ويستخدمونها من خلال أجهزة الكمبيوتر الخاصة بهم لا من خلال الهواتف الذكية، ويتكون هذا المستوى من ثلاثة مستويات فرعية:

أ- Computer App: وهو الذي يقوم بعملية التنقيب من خلال الكمبيوتر بدلاً من المحمول.

ب- Node: وهو شخص لديه مهارات فنية أعلى من الشخص العادي، ويستخدم جهاز كمبيوتر له مواصفات فنية أكبر، ودوره الرئيسي ليس المشاركة في عملية الإجماع التي تتم لتأكيد صحة المعاملة، بل التحقق من صحة هذا الإجماع.

ج- Super Node: وهم العمود الفقري للنظام، ووظيفتهم تسجيل المعاملات النهائية التي تتم عبر النظام، وكتابة الخوارزمية الخاصة بالتأكد من صحة الإجماع، والتأكد من أن جميع المستخدمين لديهم أحدث الإصدارات من نظام البلوك تشين الخاص بالعملة، ويجب أن تكون أجهزتهم متصلة بالإنترنت وتعمل 24 ساعة في الأسبوع.

مخاطر متعددة:

إن عملة Pi –مثلها مثل أي عملة افتراضية أخرى– غير ثابتة أو محددة القيمة، تخضع لعوامل العرض والطلب، التي قد تكون عوامل مضللة لدفع المستخدمين إلى الإقبال على هذه العملة، ثم الانسحاب بعد ذلك لجني الأرباح وترك صغار المستثمرين يتحمَّلون الخسارة المؤكدة.

كما أن التقلب في سعر صرف هذا النوع من العملات يتسم بمخاطر عالية وعدم استقرار كامل؛ لذلك فأفضل تعامل معه هو المضاربة وليس الاستثمار؛ أي الشراء السريع والبيع السريع أيضاً لجني الأرباح، دون الاحتفاظ بها لوقت طويل؛ فهي ليست أصلاً ولا مخزناً للقيمة، كما أن احتمالية النصب فيها من شركات الطرف الثالثة عالية جداً.

كما أن اعتماد هذه العملات على نظام سلسلة الكتلة، يطرح إشكاليتين رئيسيتين: الأولى تتعلق بالشفافية، نظراً إلى أن الجهة المركزية التي تقوم على النظام ليس لها أي موقف قانوني أو شرعي، بل هم مجموعة من المستخدمين العاديين الذين يتم ترقيتهم واختيارهم للحفاظ على استقرار النظام.

الثانية تتعلق باستمرار توزيع الأرباح على جميع الأفراد، فمعنى ذلك أن العملة ستكون متوافرة وبسهولة، وأي شخص يمكن الحصول على الأرباح منها، ومع زيادة العرض من العملة تقل قيمتها الفعلية، نظراً إلى سهولة الحصول عليها.

كما أن العملات المشفرة بصورة عامة تعتبر مصدراً من مصادر الخطر؛ وذلك لأنها خارج سيطرة الدولة ومؤسساتها الرسمية، وهو ما يعطي بعض المتطرفين والإرهابيين وجماعات الجريمة المنظمة فرصة استخدام هذا النوع من العملات؛ ولذلك فحملات رفض هذا النوع من العملات لا تزال مستمرة، ولعل آخرها الحملة التي تم إطلاقها ضد عملة فيسبوك المشفرة المعروفة باسم "ليبرا" التي رفضتها جميع الدول تقريباً، حتى الولايات المتحدة الأمريكية، رغم أن هذه العملة ضمت في مجلسها عدداً كبيراً من الشركات الدولية التي تعد من مصادر نفوذ العملة وقبول شرائها، إلا أن هذه الشركات هي الأخرى انسحب منها أيضاً.